كيفية استعادة لابتوب مسروق: وقاية، تعقب، حماية بياناتك (دليل ويندوز وماك الشامل)

فقدان جهاز الكمبيوتر المحمول تجربة مؤلمة ومحبطة، خاصةً عندما يحمل بيانات عملك الحيوية، ذكرياتك الشخصية، أو معلوماتك الحساسة. في مصر والعالم العربي، ومع تزايد الاعتماد على التكنولوجيا، يتزايد أيضاً التحدي المتمثل في حماية أجهزتنا من السرقة. لكن ماذا لو تعرض لابتوبك للسرقة بالفعل؟ هل هناك أمل في استعادة لابتوب مسروق؟ بالتأكيد نعم! هذا الدليل الشامل سيُسلّحك بالمعرفة اللازمة، بدءاً من الإعدادات الوقائية الأساسية التي يجب تفعيلها قبل وقوع السرقة، مروراً بـ الخطوات الفورية والفعالة لتعقب جهازك، وصولاً إلى خيارات الاستعادة وحماية بياناتك على أجهزة ويندوز وماك على حد سواء. استعد لتعزيز دفاعاتك الرقمية وزيادة فرص استعادة جهازك الثمين بنجاح.

1. ما قبل السرقة: حصّن جهازك عبر إعدادات الحماية الوقائية (Find My Device)

تُعد الخطوات الاستباقية في تأمين جهاز الكمبيوتر المحمول الخاص بك هي المفتاح لزيادة فرص استعادة لابتوب مسروق وحماية بياناتك الثمينة في حال تعرضه للسرقة. بدون هذه الإعدادات المسبقة والتدابير الوقائية، قد تكون إمكانيات تتبعه أو استرجاع بياناتك محدودة جداً.

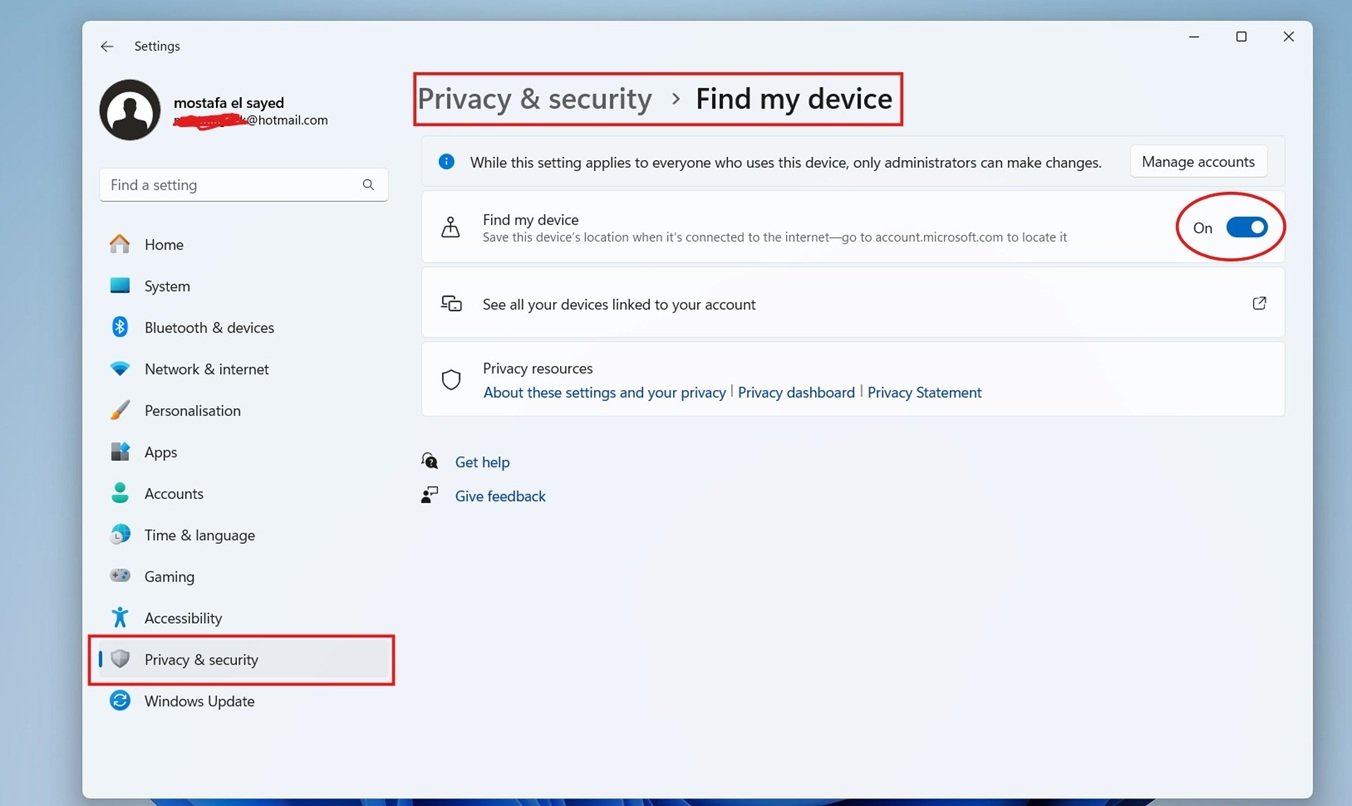

أ. لمستخدمي ويندوز (Windows): تفعيل “العثور على جهازي” (Find My Device)

تُعتبر ميزة “العثور على جهازي” أداة أساسية مدمجة في نظام التشغيل Windows 10 أو الإصدارات الأحدث، وتتيح لك إمكانية تحديد موقع جهازك عن بُعد. وهي من أهم ميزات الحماية الموصى بها بعد تثبيت ويندوز.

- خطوات التفعيل: لتمكين هذه الميزة، اذهب إلى “الإعدادات” (Settings) > “التحديث والأمان” (Update & Security) > ثم اختر “العثور على جهازي” (Find my device). تأكد من تفعيل الخيار.

- الأهمية: من الضروري جداً أن يكون جهازك مرتبطاً بحساب مايكروسوفت نشط، فهذا الحساب هو البوابة التي ستستخدمها للوصول إلى خريطة الموقع والتحكم في الجهاز عن بُعد.

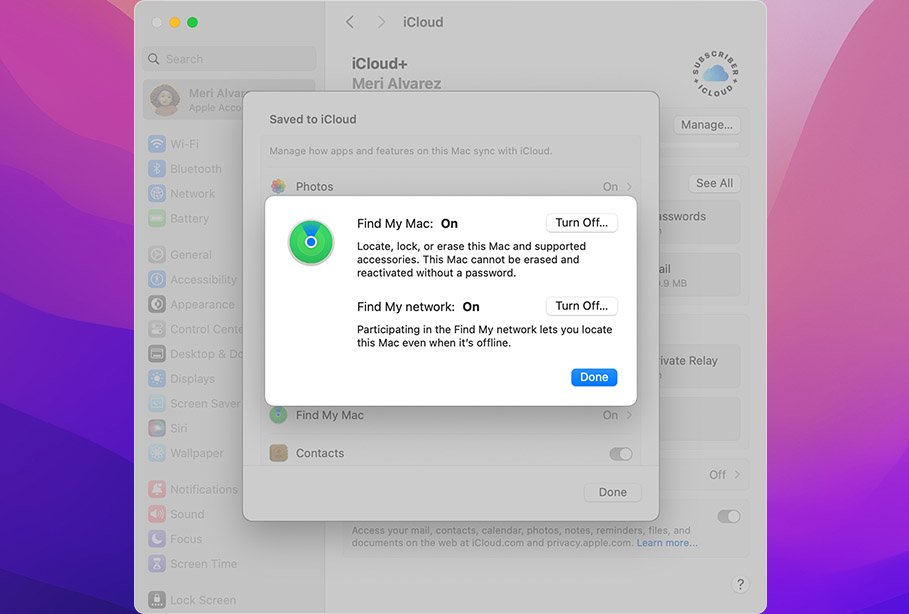

ب. لمستخدمي ماك (Mac): تفعيل تحديد موقع الجهاز (Find My Mac)

تُقدم أجهزة ماك ميزة مشابهة وقوية ضمن نظامها البيئي تُعرف باسم “تحديد الموقع” (Find My Mac)، وهي جزء من خدمة iCloud الشاملة. موضحة في موقع دعم آبل الرسمي من هنا.

- خطوات التفعيل: لتنشيطها، انتقل إلى “تفضيلات النظام” (System Preferences) > ثم انقر على “Apple ID” > اختر “iCloud” من القائمة الجانبية > وأخيراً قم بتفعيل خيار “تحديد الموقع” (Find My).

- ضرورة خدمات الموقع: لتكون هذه الميزة فعالة، يجب التأكيد على ضرورة تفعيل خدمات الموقع (Location Services) لجهاز الماك الخاص بك، حيث أنها ضرورية لتحديد مكان الجهاز بدقة.

نصائح أمنية إضافية (وقائية):

بالإضافة إلى تفعيل ميزات التعقب المدمجة في نظام التشغيل، هناك مجموعة من الإجراءات الأمنية الوقائية التي تعزز حماية جهازك وبياناتك بشكل كبير:

- استخدام كلمات مرور قوية وفريدة: تأكد من أن جميع حساباتك، وخاصة حسابات تسجيل الدخول إلى الجهاز والخدمات الهامة، محمية بكلمات مرور معقدة لا يسهل تخمينها.

- تفعيل المصادقة الثنائية (2FA): لطبقة أمان إضافية، قم بتفعيل المصادقة الثنائية لحساباتك الهامة مثل حساب مايكروسوفت أو iCloud. هذا يضمن أنه حتى لو تمكن شخص ما من معرفة كلمة مرورك، فلن يتمكن من الوصول إلى حسابك بدون عامل التحقق الثاني (مثل رمز يُرسل إلى هاتفك).

- تشفير القرص الصلب بالكامل: لحماية بياناتك من الوصول غير المصرح به حتى لو تمكن اللص من الوصول مادياً إلى جهازك، قم بتشفير القرص الصلب بالكامل. يمكنك استخدام ميزة BitLocker المدمجة في ويندوز أو FileVault في أجهزة ماك.

- عمل نسخ احتياطية منتظمة للبيانات الهامة: الأهم من استعادة الجهاز نفسه هو حماية بياناتك. قم بعمل نسخ احتياطية منتظمة لجميع ملفاتك الهامة على خدمة سحابية موثوقة (مثل OneDrive أو iCloud Drive أو Google Drive) أو على قرص صلب خارجي آمن. هذا يضمن أنك لن تفقد عملك أو ذكرياتك حتى لو لم تتمكن من استعادة لابتوب مسروق.

للمزيد حول النسخ الإحتياطي, إطلع على مقالاتنا:

2. بعد السرقة: خطوات فورية لتعقب واستعادة جهازك المسروق

السرعة في التصرف بعد اكتشاف سرقة الجهاز أمر بالغ الأهمية لزيادة فرص استعادة لابتوب مسروق. كل دقيقة تمر يمكن أن تقلل من فرص العثور على جهازك، لذا إليك الخطوات الفورية التي يجب عليك اتخاذها لتعقب جهازك وزيادة فرص استعادته.

أ. الإبلاغ الفوري عن السرقة:

-

- الاتصال بالشرطة: قم بإبلاغ السلطات المحلية فوراً بوقوع السرقة. ستحتاج إلى تقديم تفاصيل دقيقة حول الجهاز، مثل الرقم التسلسلي، الموديل، اللون، وأي علامات مميزة، بالإضافة إلى ظروف السرقة. هذا ضروري لتقديم تقرير رسمي يمكن استخدامه لاحقاً في عملية الاستعادة.

- تقديم المعلومات للسلطات: إذا كنت تستخدم أي برنامج لتتبع الجهاز، قم بتقديم جميع المعلومات المتاحة لديه للشرطة. هذه المعلومات قد تشمل سجلات الموقع الجغرافي للجهاز، والصور الملتقطة بواسطة كاميرا الويب، ولقطات الشاشة، وبيانات شبكات Wi-Fi التي اتصل بها الجهاز. هذه الأدلة تزيد بشكل كبير من فرص الاستعادة الناجحة بالتعاون مع جهات إنفاذ القانون.

ب. تحديد موقع لابتوب مسروق باستخدام الميزات المدمجة:

بفضل الميزات المدمجة في أنظمة التشغيل الحديثة، يمكنك محاولة تحديد موقع جهازك عن بعد.

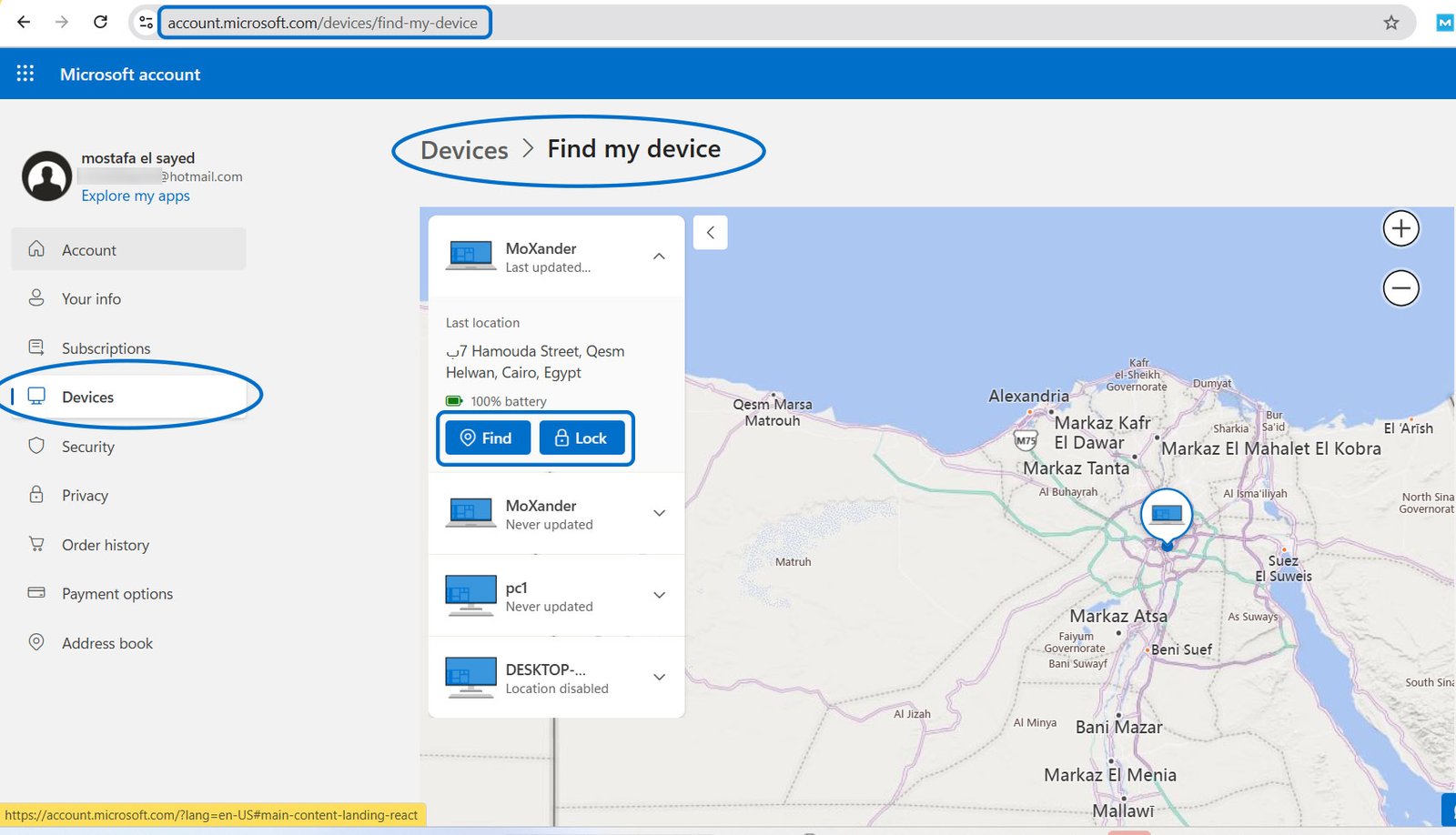

- على ويندوز (Windows): استخدام صفحة “account.microsoft.com/devices” من مايكروسوفت: تتيح لك مايكروسوفت تحديد موقع جهازك الذي يعمل بنظام ويندوز 10 أو أعلى إذا كانت الميزة مفعلة مسبقاً.

-

- انتقل إلى موقع Microsoft الرسمي لإدارة الأجهزة:

account.microsoft.com/devices. - قم بتسجيل الدخول باستخدام نفس حساب مايكروسوفت المرتبط بالجهاز المسروق.

- من قائمة الأجهزة، اختر جهازك المحمول المسروق.

- انقر على خيار “العثور على جهازي” (Find my device).

- ستحاول مايكروسوفت تحديد موقع الجهاز على الخريطة. في حال نجاح التحديد، يمكنك أيضاً اختيار قفله عن بعد لمنع الوصول غير المصرح به.

- انتقل إلى موقع Microsoft الرسمي لإدارة الأجهزة:

-

- على ماك (Mac): استخدام تطبيق “تحديد الموقع” (Find My) أو iCloud.com/find: يمكن لمستخدمي ماك الاستفادة من خدمة “تحديد الموقع” من أبل لتعقب أجهزتهم المفقودة أو المسروقة.

-

- إذا كان لديك جهاز Apple آخر (مثل آيفون أو آيباد)، افتح تطبيق “تحديد الموقع” (Find My) عليه.

- بدلاً من ذلك، يمكنك تسجيل الدخول إلى

iCloud.com/find من أي متصفح ويب. - حدد جهاز الماك الخاص بك من قائمة “جميع الأجهزة” (All Devices) التي تظهر لك.

- بعد تحديد الجهاز، ستظهر لك عدة خيارات مفيدة:

- تشغيل صوت: لتحديد موقع الجهاز إذا كان قريباً منك أو في مكان تعرفه.

- وضع “النمط المفقود” (Lost Mode): لقفل الجهاز عن بعد وعرض رسالة مخصصة مع رقم اتصال على الشاشة. هذا يسمح لأي شخص يعثر عليه بالتواصل معك.

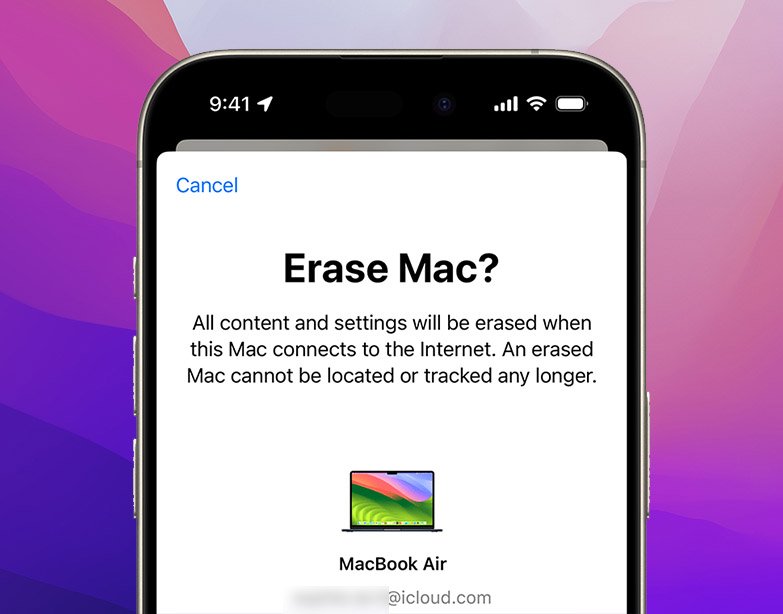

- مسح الماك (Erase Mac): لمسح جميع بيانات الماك الشخصية عن بعد إذا فقدت الأمل في الاستعادة وكان هدفك الأساسي هو حماية بياناتك. (تنبيه: هذا الإجراء سيمنعك من تتبعه لاحقاً).

-

ج. برامج وتطبيقات تتبع طرف ثالث: حلول متقدمة لمزيد من التحكم

بينما توفر الميزات المدمجة في ويندوز وماك إمكانيات أساسية للتعقب، فإن برامج وتطبيقات التتبع من طرف ثالث تقدم ميزات أعمق وأكثر تفصيلاً، مما يمنحك تحكماً أكبر في حماية جهازك وبياناته. هذه البرامج، التي يجب تثبيتها وتكوينها قبل وقوع السرقة، يمكن أن تكون الفارق في استعادة لابتوب مسروق.

- لماذا برامج الطرف الثالث؟

- ميزات أعمق: توفر هذه البرامج وظائف تتجاوز بكثير ما تقدمه الحلول المدمجة، مثل التقارير المفصلة والتحكم عن بُعد المتقدم.

- تعدد المنصات: العديد منها يدعم أنظمة تشغيل مختلفة (ويندوز، ماك، لينكس، أندرويد، وiOS)، مما يوفر حماية شاملة لجميع أجهزتك.

- أمثلة على تطبيقات التتبع الموصى بها مسبقاً:

- Prey: يُعد Prey برنامج تتبع متعدد المنصات يوفر إمكانيات قوية لتحديد الموقع، أخذ لقطات شاشة لسطح المكتب، والتقاط صور للمستخدم عبر كاميرا الويب. يتميز بقدرته على توليد تقارير مفصلة تتضمن سجل المواقع وبيانات Wi-Fi، وهو ما يُعد مفيداً للغاية للسلطات. كما يتيح ميزات متقدمة مثل “Kill-Switch” لجعل الجهاز غير قابل للاستخدام عن بعد، ومسح البيانات الحساسة.

- Hidden (خاص بماك): هذا التطبيق مخصص لأجهزة ماك، ويتميز بقدرته على توفير بيانات دقيقة للموقع، بالإضافة إلى التقاط صور للمستخدم غير المصرح به عبر كاميرا iSight (الآن FaceTime) وأخذ لقطات شاشة من استخدام الجهاز. يمكنه تتبع أجهزة ماك المسروقة عالمياً.

- LoJack for Laptops: برنامج خاص بأجهزة ويندوز وماك يعمل بالتعاون الوثيق والمباشر مع وكالات إنفاذ القانون. يتميز بـ “Computrace Agent” الذي يصعب اكتشافه ويبقى نشطاً حتى بعد مسح القرص الصلب، ويتولى فريق Absolute Theft Recovery عملية الاستعادة.

- GadgetTrak: تطبيق متعدد المنصات يدعم تحديد المواقع عبر Wi-Fi ويوفر دعم كاميرا الويب لأجهزة الكمبيوتر المحمولة. كما أنه يساعد المستخدمين في تقديم تقارير الشرطة بشكل منظم.

- LockItTight (خاص بويندوز): برنامج متخصص لنظام ويندوز يقدم مجموعة شاملة من ميزات التتبع عن بُعد. يشمل ذلك تتبع الموقع الجغرافي، أخذ لقطات شاشة، دعم كاميرا الويب، تسجيل ضغطات المفاتيح (keylogging)، وتتبع الملفات، مع توفير تقارير مشفرة.

- Laptop Cop: يُثبت هذا التطبيق بشكل خفي على الجهاز ويسجل تاريخ موقعه عبر الإنترنت. بمجرد تقديم تقرير للشرطة، يتيح ميزات إضافية مثل استعادة الملفات، حذف الملفات عن بعد، والمراقبة السرية لتحركات اللص.

التعقب المتقدم باستخدام برامج الطرف الثالث (بعد السرقة):

إذا قمت بتثبيت برنامج تتبع من طرف ثالث قبل السرقة، فهذه هي اللحظة المثالية لاستغلال إمكانياته الكاملة في استعادة لابتوب مسروق.

-

- الوصول إلى لوحة التحكم: فور اكتشاف السرقة، قم بتسجيل الدخول إلى لوحة التحكم الخاصة بالخدمة (عادةً من موقعها على الويب الرسمي) من أي جهاز متوفر لديك.

- تحديد الجهاز كمفقود: داخل لوحة التحكم، قم بتحديد جهازك كـ “مفقود” أو “مسروق” لتفعيل وضع التتبع والوظائف المتقدمة.

- جمع المعلومات الهامة: سيبدأ البرنامج في جمع وإرسال معلومات قيمة إليك تساعد بشكل كبير في عملية التعقب:

- الموقع الجغرافي: تحديثات دقيقة لموقع الجهاز على الخريطة وسجل حركته.

- صور من الكاميرا: صور الملتقطة بواسطة كاميرا الجهاز الأمامية (webcam) للمستخدم الحالي، مما قد يساعد في تحديد هوية اللص.

- لقطات شاشة: لقطات من شاشة الجهاز توضح النشاط الجاري عليه.

- بيانات Wi-Fi: معلومات عن شبكات Wi-Fi التي يتصل بها الجهاز.

- تسجيل ضغطات المفاتيح (Keylogging): بعض البرامج المتقدمة قد تسجل ضغطات المفاتيح، مما قد يكشف عن معلومات قيمة (يجب التحقق من قانونية هذه الميزة في منطقتك).

- توفير هذه المعلومات للشرطة: تُعد هذه التقارير المفصلة حاسمة للغاية بالنسبة لجهات إنفاذ القانون في جهودها لاستعادة جهازك، حيث توفر لهم أدلة ملموسة لمتابعة القضية.

3. حماية بياناتك والخطوات اللاحقة (إذا تعذر استعادة لابتوب مسروق)

حتى لو لم تتمكن من استعادة لابتوب مسروق بعد جهود التعقب، فإن حماية بياناتك الشخصية يجب أن تظل أولويتك القصوى. اتخاذ إجراءات سريعة في هذه المرحلة يمكن أن يمنع سرقة الهوية، الاحتيال المالي، أو إساءة استخدام معلوماتك الحساسة.

أ. تقييم الموقف وتجنب المخاطر:

إذا تمكنت من تحديد موقع جهازك عبر أدوات التعقب، قم بتقييم ما إذا كان الموقع آمناً لك للقيام بعملية الاستعادة بنفسك.

الخيار الأفضل والأكثر أماناً دائماً هو إبلاغ الشرطة وتركهم يقومون بعملية الاستعادة. محاولة استعادة الجهاز بنفسك قد تعرضك لمخاطر غير ضرورية.

ب. اتخاذ إجراءات فورية لحماية البيانات:

لمنع وصول اللص إلى معلوماتك الحساسة، قم بتنفيذ الإجراءات التالية فوراً:

-

- قفل الجهاز عن بعد (Remote Lock): استخدم الميزة المدمجة في نظام التشغيل (ويندوز أو ماك) أو برنامج الطرف الثالث الذي قمت بتثبيته مسبقاً، لقفل شاشة الجهاز ومنع الوصول غير المصرح به. هذه الخطوة ضرورية للحفاظ على بياناتك آمنة قدر الإمكان.

- مسح البيانات الحساسة عن بعد (Remote Wipe/Erase): إذا فقدت الأمل في استعادة لابتوب مسروق وكان هدفك الرئيسي هو حماية بياناتك، استخدم ميزة المسح عن بعد لمحو جميع بياناتك الشخصية والملفات الحساسة من الجهاز. هذا الإجراء يحمي خصوصيتك بشكل كبير ولكنه سيمنعك من تتبعه لاحقاً.

- تغيير جميع كلمات المرور: قم بتغيير كلمات المرور لجميع حساباتك الهامة التي كنت تستخدمها على الجهاز المسروق. يشمل ذلك بريدك الإلكتروني الأساسي، حساباتك المصرفية، خدمات التخزين السحابي، وجميع منصات التواصل الاجتماعي.

- إغلاق الجلسات النشطة (Active Sessions): قم بتسجيل الخروج من جميع الخدمات عبر الإنترنت (مثل Gmail، فيسبوك، دروب بوكس، إلخ) التي كنت مسجلاً دخولك إليها على الجهاز المسروق. تسمح معظم هذه الخدمات بإدارة الجلسات النشطة من جهاز آخر.

- إبلاغ الخدمات المصرفية: إذا كنت قد خزنت معلومات بطاقات الائتمان أو بيانات الوصول إلى الخدمات المصرفية على الجهاز، قم بإبلاغ البنك أو مزودي الخدمة المالية على الفور لاتخاذ الإجراءات اللازمة وإيقاف أي استخدام غير مصرح به.

- تفعيل Kill-Switch (إن وجدت): بعض البرامج المتقدمة مثل Prey تقدم ميزة “Kill-Switch” التي يمكنها جعل الكمبيوتر غير قابل للاستخدام بشكل دائم عن طريق تدمير سجل التشغيل الرئيسي (Master Boot Record)، مما يمنع اللص من الاستفادة من الجهاز على الإطلاق.

خاتمة المقال

تُعد سرقة جهاز الكمبيوتر المحمول تجربة مرهقة ومقلقة، لكن الاستعداد المسبق بخطوات وقائية يمكن أن يحدث فرقاً كبيراً في فرص استعادة لابتوب مسروق وحماية بياناتك. يبدأ الأمان بتفعيل الميزات المدمجة في نظام التشغيل، مثل “العثور على جهازي” في ويندوز و**”تحديد الموقع” في ماك**. بالإضافة إلى ذلك، يمكن لبرامج وتطبيقات التتبع من طرف ثالث، والتي تقدم ميزات متقدمة مثل التقارير المفصلة والصور من كاميرا الجهاز ولقطات الشاشة ، أن تعزز بشكل كبير قدرتك على التعقب وتقديم أدلة حاسمة للشرطة. السرعة في التصرف بعد السرقة أمر بالغ الأهمية؛ يجب الإبلاغ الفوري للسلطات وتقديم أي معلومات يجمعها برنامج التتبع. والأهم من ذلك، حتى لو تعذر استرداد الجهاز، فإن اتخاذ خطوات سريعة لحماية بياناتك عن بعد – مثل قفل الجهاز، مسح البيانات الحساسة، وتغيير جميع كلمات المرور – يضمن سلامتك الرقمية ويمنع سرقة هويتك أو الاحتيال. تذكر دائماً أن الأمان الشخصي وخصوصية بياناتك لا تقدر بثمن.

مقالات متعلقة بتعقب الأجهزة المسروقة: