6 طرق يستخدمها الهاكر في سرقة كلمة السر – اعرفها لتجنب اختراق حسابك بسذاجة!

لسوء الحظ، فإن إختراق الحسابات عبر الإنترنت أسهل مما يدركه معظم الناس، نظرًا إلى تعددية الوسائل والطرق التي يقوم بها الهاكرز سعيًا لتحقيق ذلك. وبالتالي، أفضل طريقة لتجنب الوقوع كضحية لهؤلاء المتسللين هي فهم الطرق التي يستخدمونها لأجل سرقة كلمة السر بشكل صريح دون علمك. نقوم إنطلاقًا من هذا المقال بتغطية أهم وأشهر هذه الطرق.

يعُد فهم أساليب سرقة كلمة السر التي يستعملها القراصنة والمتسللون للسيطرة على حساباتك على الإنترنت طريقة رائعة وفعالة لضمان عدم حدوث ذلك لك مطلقًا. فمن المؤكد أنك تقرأ أو تسمع بصفة مستمرة – خصوصًا هذه الأيام – عن عمليات الإختراق وتسرب البيانات لكبرى الشركات العالمية نتيجة الهجمات التي يشنها الهاكرز، ولذلك ينُصح دائمًا بتغيير كلمة مرورك من وقت لآخر. كما يمكنك التوجه إلى موقع www.haveibeenpwned.com من أجل فحص حساباتك والتحقق من بقائها آمنة، ولكن إذا كنت تفكر لأن كلمة مرورك آمنة وصعبة التخمين لن يجعلك ضحية جديدة للقراصنة فأنت حقًا مخطئ. دعني أخبرك أن الأمر يمكن أن يتم بسذاجة دون أن تدرك تمامًا أن حساباتك على وشك أن تصبح تحت سيطرة شخص آخر غيرك.

لذا، لمساعدتك على فهم كيف يحصل الهاكر على الباسوردات الخاصة بك – قمنا في هذه المقالة بتجميع قائمة من أشهر 6 تقنيات يتم استخدامها لتكسير كلمات المرور. من المؤكد أن بعض الطرق أدناه قديمة، حيث تصبح أساليبهم أكثر تطوراً كل يوم، ولكن هذا لا يعني أنها لا تزال قيد الاستخدام حتى الآن.

الوسائل الأكثر شيوعًا التي تستخدم في سرقة كلمة السر

1- قاموس كلمات السر

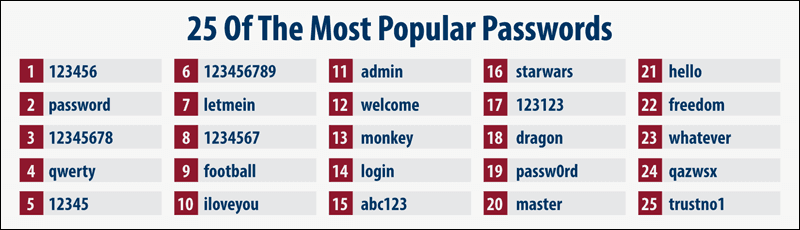

هجوم القاموس أو هجوم المعجم هو أشهر طريقة في دليل اختراق كلمات المرور. لماذا يطلق عليه هذا الأسم ؟ لأنه ببساطة يحاول تلقائيًا إدخال كل كلمة موجودة في “قاموس” محدد مقابل كلمة المرور. القاموس ليس هو المعجم الذي يستخدم في الدراسة – بل عبارة عن ملف صغير يحتوي على مجموعة من كلمات المرور الأكثر استخدامًا بين مستخدمي الإنترنت مثل 123456 و qwerty و password و admin و iloveyou، بالإضافة إلى تركيبات مختلفة من هذه الكلمات إلى أن تنجح إحداها وبالتالي يتم معرفة كلمة السر الخاصة بالضحية، ربما أيضًا تفشل جميع الكلمات؛ مما يعني أن الهجوم قد فشل.

عمومًا، يعتمد نجاح هجوم القاموس بشكل كبير على الملف (المعجم) المستخدم، فكلما كانت اللائحة كبيرة، كلما زادت إحتمالية نجاح معرفة كلمة السر الصحيحة. لذلك، إذا كنت تريد تجنب إختراق حساباتك والإفلات من هذا الهجوم، قم بتعيين كلمات مرور قوية لكل حساب بشكل فردي، وينصح أيضًا باستخدام تطبيقات وبرامج إدارة كلمات المرور Password Manager لتذكرها بسهولة.

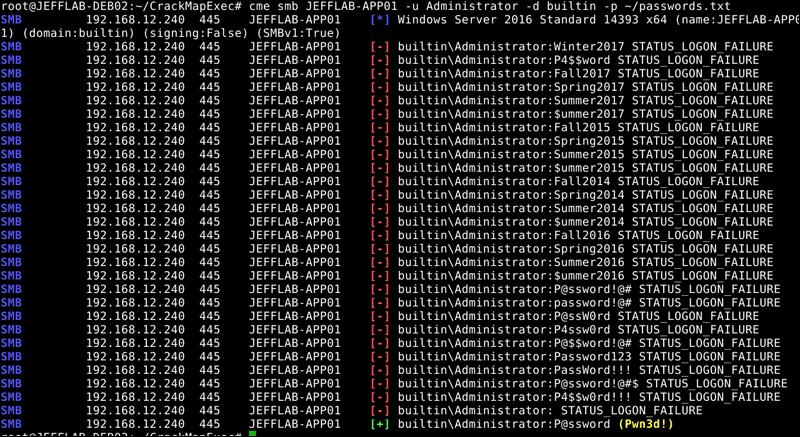

2- هجمات Brute Force

بعد فشل الطريقة الأولى، قد يصر الهاكر على إختراق الهدف أو الضحية مستخدمًا أسلوب مشابه لكن أقوى يُطلق عليه أسم “هجوم القوة العمياء” أو Brute-force حيث يتم بواسطة خوارزمية معينة توليد عدد من الأحرف والرموز والأرقام على نحو متتالي إلى تنجح إحدى التركيبات وبذلك يتم معرفة كلمة السر. لكن ليس بالضرورة أن ينجح الهجوم في إختراق كلمة السر، خصوصًا عندما تكون كلمة السر هذه تحتوي على رمز معين غير مستخدم في الخوارزمية، أو عندما تكون كلمة السر أطول من الكلمات التي أعدت الخوارزمية لإنتاجها.

على سبيل المثال، إذا كانت كلمة السر المستخدمة في الحساب تحتوي على احرف انجليزية صغيرة طولها يتكون من 6 حروف، فيمكن ضبط الخوارزمية على توليد جميع تركيبات الحروف الممكنة من الحروف الانجليزية الصغيرة بطول 6 حروف لتجريبها على التوالي، فتبدأ مثلًا من aaaaaa ثم aaaaab ثم aaaaac …وهكذا إلى أن تنجح إحدى التركيبات الناتجة في أن تكون كلمة السر الصحيحة. هذا يعني أن معظم كلمات السر المعقدة مثل 1q2w3e4r5t و zxcvbnm و qwertyuiop قد يتم الحصول عليها نتيجة هذا الهجوم. عمومًا، لمنع اختراق حساباتك، استخدم دائمًا مجموعة متغيرة من الأحرف والرموز لزيادة التعقيد.

3- هجمات التصيد الاحتيالي

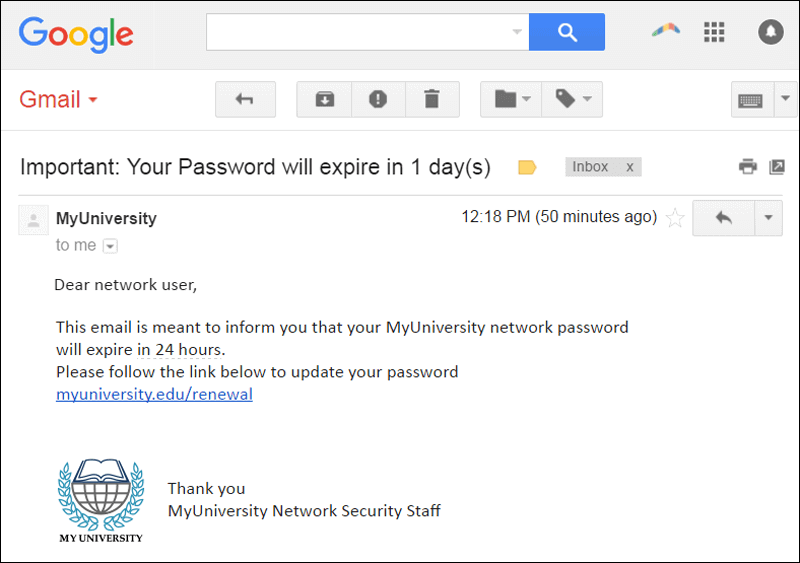

كما يوحي اسمها، تعتمد هذه الطريقة على إيهام الضحية لمحاولة الحصول على كلمة السر الصحيحة بشكل مباشر دون تخمين أو تركيب كلمات عشوائية. حيث يقوم المخترق بإنشاء صفحة ويب خبيثة لا تختلف إطلاقًا عن صفحة تسجيل الدخول الخاصة بالمواقع الشهيرة مثل فيسبوك وجيميل وياهو، الاختلاف الوحيد يكمن في الرابط URL حيث يكون عبارة عن تركيبة أقرب للرابط الأصلي (مثلًا fasebook.com بدلًا من facebook.com).

بعد ذلك يبدأ في محاولة إستقطاب الضحايا إلى هذه الصفحة سواء بواسطة رسالة مزيفة عبر الايميل او رسالة Skype أو ضمن تعليق في منشورات الفيسبوك، عادًة تحتوي هذه الرسالة على نص مشوق يدفع الهدف إلى زيارة صفحة الويب الخبيثة هذه، وبعد الدخول يقوم بكتابة بيانات تسجيل الدخول على اعتقاد أنها صفحة رسمية، ولكن بمجرد الضغط على زر Enter يتم إرسال هذه المعلومات بكل بساطة إلى “الهاكر الظريف”. دعني أخبرك أن هذه هي الطريقة الشائعة التي يتم بها إختراق حسابات فيسبوك حتى الآن. قد تكون أنت الضحية التالية لهذا الهجوم إذا لم تتبع النقاط الآتية:

- التأكد من أن رابط صفحة تسجيل الدخول تابع للموقع الرسمي.

- تفعيل ميزة التحقق بخطوتين في كل الحسابات.

- التحقق من دعم الموقع لبروتوكول Https.

- عدم الضغط على اي رابط لا تثق بمصدره.

4- خدع الهندسة الاجتماعية

خدع الهندسة الاجتماعية قد تكون هي أسوأ أساليب اختراق كلمات السر وأنجحها على الإطلاق، نظرًا لأنها لا تعتمد بالضرورة على معرفة تقنية أو خبرة طويلة مع الأمن الرقمي، بل يمكن لأي شخص أن يقوم به شرطًا أن يتوفر لديه فن الحنكة والدهاء للتأثير على الضحية، فهذا هو كل ما يتعمد عليه نجاح هذا الأسلوب في اختراق كلمات السر، بحيث يقوم الضحية بكشف معلومات سرية وإعطائها للمهاجم بشكل إرادي إعتقادًا منه انه شخص مسالم ولن يؤذيه.

هذه الطريقة تشبه إلى حد ما السابقة، إلا أنها تصيد احتيالي في العالم الحقيقي؛ أي بعيدًا عن الشاشة. ومن ضمن أساليب الخداع في الهندسة الاجتماعية هي استغلال الشائعات والأخبار الساخنة، كذلك استغلال ضعف الخبرة التقنية للضحية، أو إنتقال شخصية شخص مقرب له كإنشاء حساب على فيسبوك بإسم مستعار لأحد أصدقائه المقربين. الأساليب كثيرة جدًا وجميعها بمثابة طعُم لإيهام الضحية والحصول على معلومات سرية بشكل صريح ومباشر. ولكن كي لا تكون ضحية سهلة للهندسة الإجتماعية هناك بعض النقاط التي يجب أن تؤخذ بعين الاعتبار مثل:

- عدم إعطاء معلومات شخصية وسرية لأي شخص، أيًا كان من هو ودرجة ثقتك به.

- لا تثق باحد.

- لا تشارك كلمة السر مع شخص آخر.

- تحقق من شخصية المرسل سواء على الايميل أو برامج المحادثة أو عبر وسائل التواصل الاجتماعي.

5- تسجيل نقرات المفاتيح (Keylogger)

تسجيل نقرات المفاتيح ه, عبارة عن برنامج خبيث يعمل في الخلفية لتسجيل كل ضغطة تتم على مفاتيح الكيبورد دون علم المُستخدم، بحيث يتم نقل البيانات التي قام هذا البرنامج الخبيث بجمعها إلى المهاجم. هذا يعني أن معلومات تسجيل الدخول من اسم المستخدم وكلمة السر على مختلف المواقع والحسابات ستصبح أمام أعين المتسلل مباشرًة. عادًة ما يتم استخدام الهندسة الاجتماعية كوسيلة مساعدة لتنفيذ هذه الطريقة، بحيث يستغل ضعف المعرفة التقنية للضحية ويقوم بإخفاء هذا البرنامج الخبيث في الكمبيوتر الخاص به ضمن عملية تثبيت برنامج عادي.

على سبيل المثال، قد يرسل لك ملف تثبيت متصفح جوجل كروم، فتقوم بفتحه وتثبيت المتصفح وسيعمل بصورة طبيعية لكن ما لا تعرفه أنه أثناء عملية التثبيت تم زرع برنامج Keylogger في نظام التشغيل لتسجيل نقرات المفاتيح دون علمك. من هنا تبدأ اللعبة وستصبح كل معلومات حساباتك لدى الشخص الخاطئ. لتجنب حدوث ذلك، قم دائمًا بإجراء فحص شامل للحاسوب بواسطة برنامج الانتي-فيروس والانتي-مالوير بحثًا عن مثل هذه البرامج الضارة. يُفضل كذلك تفعيل ميزة التحقق بخطوتين في حساباتك كلما كانت تدعمها.

6- عمليات العنكبة

في بعض الأحيان، قد يتخطى الهاكر عملية البحث عن المعلومات الشخصية تمامًا إذا كان يستهدف شركة بأكملها أو عدد من الموظفين بها أو مؤسسة تجارية معينة، بل يقوم بإجراء ما تسمى بعمليات العنكبة التي تهدف إلى تجربة سلسلة من كلمات المرور المتعلقة بالنشاط التجاري نفسه في هذه الشركة. بمعنى أن هناك برنامج يقوم بفهرسة محتويات محركات البحث المتعلقة بهذه الشركة تحديدًا، ثم يتم ترتيب قائمة نتائج البحث ومحاولة استخراج بعض الكلمات منها على أمل أن يتم تخمين كلمة السر الصحيحة. فهو يدرس المصطلحات والحقائق ذات الصلة بشركة معينة للحصول على مجموعة تركيبات يظن أن واحدة منها قد تفلح في أن تكون هي كلمة السر الصحيحة.

ليس شرطًا أن تكون كلمة سر حسابات أو البرامج التي تستخدمها هذه الشركة – بل ستعمل هذه الطريقة على نحو فعال في الحصول على كلمة مرور شبكة الواي فاي في هذه الشركة نظرًا لأن كلمة المرور الخاصة بشبكات الواي فاي في الشركات تكون متعلقة بالعمل نفسه. بدون بذل الكثير من الجهد، يمكن للمتسللين اقتحام شبكة WiFi وسرقة البيانات الحساسة.